İnternetin bilinen güvenlik araştırmacıları ortasında yer alan SandboxEscaper, GitHub üzerinden bir Windows 10 zero-day açığı paylaştı.

LPE açıkları direkt sistemlere giriş için kullanılamasalar da bir kere sisteme girmiş olan hackerlar tarafından, akının ilerleyen etaplarında tesir alanlarını genişletmek maksadıyla kullanılabiliyorlar. Bu açıklardan faydalanan şahıslar, sistem yöneticisi pozisyonuna erişerek bütün aygıtı denetim altına alabiliyorlar.

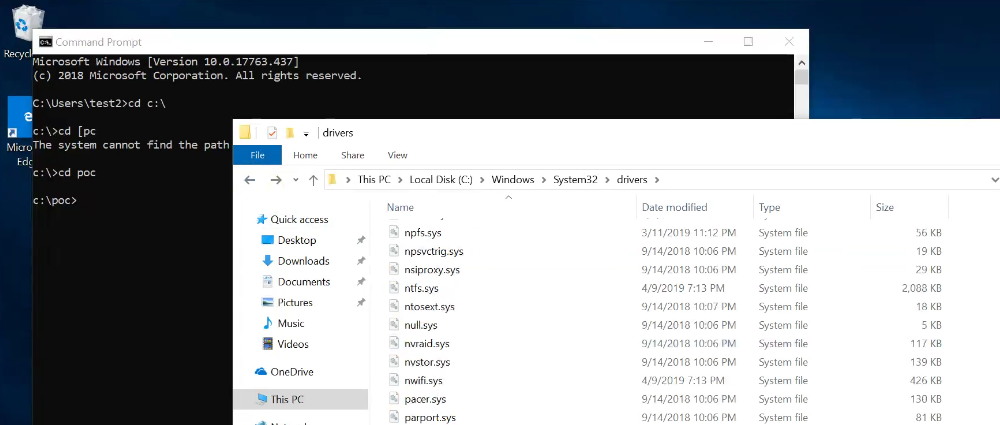

GitHub’da yapılan tanımlamaya nazaran yeni açık, Windows Vazife Zamanlayıcı sürecinde ortaya çıkıyor. Saldırganlar, hasarlı bir iş belgesi çalıştırıyor ve bu belgedeki kusur sayesinde DACL (isteğe bağlı erişim denetim listesi) izinlerinde belirli bir belge için açık yaratıyor. Bu açık kullanıldığında hackerların düşük düzeyli kullanıcı profilleri yönetici erişim müsaadelerine kavuşmuş oluyor ve bütün sistem üzerinde denetim sağlıyor.

Zero-day şu ana kadar Windows 10 32 bit sistemlerde test edildi ve kullanılabildiği onaylandı. Windows 10 64 bit versiyon üzerinde şimdi yapılmış ve sonucu açıklanmış bir test yok.

Zero-day teorik olarak biraz ayarlama ile bütün Windows versiyonları ile çalışabilir durumda, buna eski Windows XP ve Server 2003 üzere versiyonlar da dahil. Bu sistemler için de testler yapılması gerekiyor.

SandboxEscaper, daha evvel de Microsoft’u yanlışlar konusunda uyarmadan evvel zero-day açıkları paylaşmıştı. Bu açıklardan biri faal olarak ziyanlı yazılımlar tarafından kullanılmıştı.

Microsoft, bu tıp güvenlik açıklarını keşfedildikten sonra 1 ya da 2 ay içerisinde çıkardığı yamalar ile düzeltiyor. Bir sonraki Microsoft yaması ise 11 Haziran’da gelecek.